-

Dedecms变量覆盖漏洞引发注入风险

- 时间:2025-03-30 04:46:19 来源: 人气:62

在网站开发中,安全问题始终是一个重要的话题。今天我们将讨论一个与Dedecms相关的变量覆盖漏洞,该漏洞可能导致注入攻击。

Dedecms的变量覆盖漏洞主要出现在文件 include/filter.inc.php 中。这一漏洞使得恶意用户有可能通过修改变量值来绕过系统的安全检查,从而执行SQL注入等攻击行为。

为了解决这个问题,我们需要对代码进行适当的修改和加强防御措施。

以下是改进后的代码示例:

/**

* 过滤不相关内容

*

* @access public

* @param string $fk 过滤键

* @param string $svar 过滤值

* @return string

*/

$magic_quotes_gpc = ini_get('magic_quotes_gpc');

function _FilterAll($fk, &$svar) {

global $cfg_notallowstr,$cfg_replacestr;

if( is_array($svar) ) {

foreach($svar as $_k => $_v) {

$svar[$_k] = _FilterAll($fk,$_v);

}

} else {

if($cfg_notallowstr!='' && preg_match("#".$cfg_notallowstr."#i", $svar)) {

ShowMsg(" $fk has not allow words!",'-1');

exit();

}

if($cfg_replacestr!='') {

$svar = preg_replace('/'.$cfg_replacestr.'/i', "***", $svar);

}

}

if (!$magic_quotes_gpc) {

$svar = addslashes($svar);

}

return addslashes($svar);

}

在上述代码中,我们重点对输入进行了严格的过滤。具体来说:

- 首先,检查是否启用了

$magic_quotes_gpc功能。如果未启用,则使用addslashes对变量进行转义处理。 - 其次,针对数组类型的输入,递归调用

_FilterAll函数以确保所有层级的数据都经过过滤。 - 最后,对于不符合规则的字符串,使用正则表达式匹配并替换敏感词汇。

除了代码层面的改进,还需要注意以下几点:

- 定期更新Dedecms到最新版本,以修复已知的安全漏洞。

- 关闭不必要的功能模块,减少潜在的攻击面。

- 加强对服务器端环境的配置管理,例如禁用危险PHP函数、设置适当的文件权限等。

通过以上措施,可以有效降低Dedecms系统遭受变量覆盖漏洞的风险,保障网站的安全性和稳定性。

相关文章

-

在网站建设与维护的过程中,优化代码结构和功能是提升网站性能的重要步骤。本文将介绍如何通过自定义函数实现文章删除时自动清理相关资源的功能,从而提高系统的整洁性和存储效率。以下是具体的操作步骤及代码实现。首先, 在 `/include` 目录下创建一个名为 `extend.func.php` 的文件...2025-03-31

在网站建设与维护的过程中,优化代码结构和功能是提升网站性能的重要步骤。本文将介绍如何通过自定义函数实现文章删除时自动清理相关资源的功能,从而提高系统的整洁性和存储效率。以下是具体的操作步骤及代码实现。首先, 在 `/include` 目录下创建一个名为 `extend.func.php` 的文件...2025-03-31 -

在进行图片上传操作时,用户可能会遇到302错误以及带有ERROR提示的图片上传失败问题。这些问题可能由多种原因引发,因此本文将对这些情况进行整理,以帮助大家更有效地定位并解决问题。 第一种情况:图片文件本身损坏。 这种情况会导致系统返回ERROR错误提示,不过发生概率较低。如果怀疑是图片损坏导致的...2025-03-31

在进行图片上传操作时,用户可能会遇到302错误以及带有ERROR提示的图片上传失败问题。这些问题可能由多种原因引发,因此本文将对这些情况进行整理,以帮助大家更有效地定位并解决问题。 第一种情况:图片文件本身损坏。 这种情况会导致系统返回ERROR错误提示,不过发生概率较低。如果怀疑是图片损坏导致的...2025-03-31 -

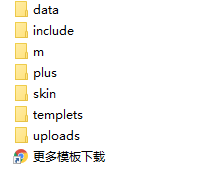

如果您正在寻找一种高效的方法来使用Dedecms模板搭建网站或论坛,那么本文将为您提供详尽的指导。从模板解压到最终完成配置,每一步都将清晰呈现,帮助您快速掌握整个流程。 第一步:解压Dedecms模板 将下载的Dedecms模板文件解压出来,确保所有文件完整无误。如下图所示: 第二步:获取D...2025-03-31

如果您正在寻找一种高效的方法来使用Dedecms模板搭建网站或论坛,那么本文将为您提供详尽的指导。从模板解压到最终完成配置,每一步都将清晰呈现,帮助您快速掌握整个流程。 第一步:解压Dedecms模板 将下载的Dedecms模板文件解压出来,确保所有文件完整无误。如下图所示: 第二步:获取D...2025-03-31 -

Dedecms Dede 附加表自定义字段与主表文章关联方法

在使用DedeCMS开发装修网站时,设计师和设计作品之间的关联是一个重要的功能需求。通常情况下,文章(作品)的内容部分存储在主表dede_addonarticle中,而自定义字段则存储在附加表dede_archives中。为了实现这一功能,可以采用以下两种方法。 ① 根据发布人调用相关文章; ...2025-03-31