-

Dedecms变量覆盖漏洞引发注入风险,如何应对?

- 时间:2025-03-31 16:12:24 来源: 人气:16

DEDE CMS(织梦内容管理系统)是一种广泛使用的开源内容管理系统,但在某些版本中可能存在变量覆盖漏洞,这可能导致严重的SQL注入风险。以下是关于该漏洞的详细分析以及如何有效防御的方法。

文件位置:include/filter.inc.php

在DEDECMS中,变量覆盖漏洞通常是由于对用户输入数据的过滤不严格导致的。攻击者可以利用此漏洞绕过系统的安全机制,从而执行恶意代码或访问敏感数据。

漏洞原理

当系统未正确处理用户提交的数据时,可能会发生变量覆盖漏洞。例如,在filter.inc.php文件中,如果函数未能完全过滤特殊字符或未正确检查输入参数,攻击者就可以通过构造特定的请求来覆盖系统变量,进而实现SQL注入。

防御方法

为了防止此类漏洞,建议采取以下措施:

- 启用全局魔术引号:确保PHP配置中的

magic_quotes_gpc选项已启用。虽然现代PHP版本已废弃该选项,但在较旧版本中,它可以帮助自动转义用户输入中的特殊字符。 - 加强输入验证:在接收用户输入时,必须严格验证和过滤所有数据。避免直接将未经处理的输入用于数据库查询。

- 更新CMS版本:始终使用最新版本的DEDECMS,因为官方通常会在新版本中修复已知的安全问题。

- 自定义过滤函数:修改

_FilterAll函数以增强其安全性。以下是一个改进后的代码示例:

/**

* 过滤不相关内容

*

* @access public

* @param string $fk 过滤键

* @param string $svar 过滤值

* @return string

*/

function _FilterAll($fk, &$svar) {

// 检查是否启用了 magic_quotes_gpc

if (!get_magic_quotes_gpc()) {

// 对字符串进行手动转义

$svar = addslashes($svar);

}

// 去除潜在的危险字符

$svar = str_replace(array('&', '<', '>', '"', "'"),

array('&', '<', '>', '"', '''),

$svar);

return $svar;

}

SEO优化提示

如果您希望这篇文章能够更好地被搜索引擎收录,请注意以下几点:

- 确保标题包含关键词“DEDECMS变量覆盖漏洞”或“SQL注入防御”。

- 在正文中多次提及核心术语,如“变量覆盖”、“SQL注入”、“filter.inc.php”等。

- 使用换行标签

和空格标签 来改善文章结构,使内容更易于阅读。

通过以上方法,您可以有效提升文章的SEO效果,同时帮助更多开发者了解并解决类似的安全问题。

相关文章

-

在网站建设与维护的过程中,优化代码结构和功能是提升网站性能的重要步骤。本文将介绍如何通过自定义函数实现文章删除时自动清理相关资源的功能,从而提高系统的整洁性和存储效率。以下是具体的操作步骤及代码实现。首先, 在 `/include` 目录下创建一个名为 `extend.func.php` 的文件...2025-03-31

在网站建设与维护的过程中,优化代码结构和功能是提升网站性能的重要步骤。本文将介绍如何通过自定义函数实现文章删除时自动清理相关资源的功能,从而提高系统的整洁性和存储效率。以下是具体的操作步骤及代码实现。首先, 在 `/include` 目录下创建一个名为 `extend.func.php` 的文件...2025-03-31 -

在进行图片上传操作时,用户可能会遇到302错误以及带有ERROR提示的图片上传失败问题。这些问题可能由多种原因引发,因此本文将对这些情况进行整理,以帮助大家更有效地定位并解决问题。 第一种情况:图片文件本身损坏。 这种情况会导致系统返回ERROR错误提示,不过发生概率较低。如果怀疑是图片损坏导致的...2025-03-31

在进行图片上传操作时,用户可能会遇到302错误以及带有ERROR提示的图片上传失败问题。这些问题可能由多种原因引发,因此本文将对这些情况进行整理,以帮助大家更有效地定位并解决问题。 第一种情况:图片文件本身损坏。 这种情况会导致系统返回ERROR错误提示,不过发生概率较低。如果怀疑是图片损坏导致的...2025-03-31 -

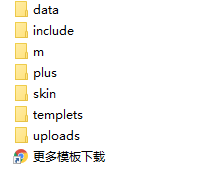

如果您正在寻找一种高效的方法来使用Dedecms模板搭建网站或论坛,那么本文将为您提供详尽的指导。从模板解压到最终完成配置,每一步都将清晰呈现,帮助您快速掌握整个流程。 第一步:解压Dedecms模板 将下载的Dedecms模板文件解压出来,确保所有文件完整无误。如下图所示: 第二步:获取D...2025-03-31

如果您正在寻找一种高效的方法来使用Dedecms模板搭建网站或论坛,那么本文将为您提供详尽的指导。从模板解压到最终完成配置,每一步都将清晰呈现,帮助您快速掌握整个流程。 第一步:解压Dedecms模板 将下载的Dedecms模板文件解压出来,确保所有文件完整无误。如下图所示: 第二步:获取D...2025-03-31 -

Dedecms Dede 附加表自定义字段与主表文章关联方法

在使用DedeCMS开发装修网站时,设计师和设计作品之间的关联是一个重要的功能需求。通常情况下,文章(作品)的内容部分存储在主表dede_addonarticle中,而自定义字段则存储在附加表dede_archives中。为了实现这一功能,可以采用以下两种方法。 ① 根据发布人调用相关文章; ...2025-03-31