-

Dedecms后台文件media_add.php任意上传漏洞修复方案

- 时间:2025-03-30 01:42:14 来源: 人气:16

漏洞概述:

在早期版本的Dedecms中,后台集成了大量的富文本编辑器,这些编辑器提供了文件上传接口。然而,Dedecms对上传文件的后缀类型并未实施严格的限制,这使得攻击者能够利用这一漏洞上传WEBSHELL,从而获取网站后台权限。

需要注意的是,云盾提供的补丁是其自研的代码修复方案。云盾会根据当前代码是否符合其自研的修复模式进行检测。如果您通过底层或框架统一修复,或者采用了其他修复方案,即使漏洞已修复,云盾仍可能报告存在漏洞。在这种情况下,可以选择忽略提示。

下面将详细介绍如何修复这一漏洞:

首先,定位到Dedecms后台管理目录下的media_add.php文件,并找到以下代码:

$fullfilename = $cfg_basedir.$filename;

在上述代码上方添加以下代码段:

if (preg_match('#\.(php|pl|cgi|asp|aspx|jsp|php5|php4|php3|shtm|shtml)[^a-zA-Z0-9]+$#i', trim($filename))){

ShowMsg("你指定的文件名被系统禁止!", 'java script:;');

exit();

}

这段代码的作用是对上传文件的后缀进行严格检查,防止恶意文件上传。如果检测到文件后缀为php、pl、cgi等危险类型,系统将阻止上传并显示错误信息。

完成以上修改后,重新测试上传功能,确保只有允许的文件类型可以成功上传,而危险文件则被拦截。

此外,建议定期更新Dedecms至最新版本,以获得官方提供的安全补丁和改进功能。同时,加强服务器的安全配置,例如启用防火墙、限制不必要的端口开放等措施,进一步降低被攻击的风险。

通过以上方法,您可以有效解决Dedecms后台文件media_add.php任意上传漏洞问题,保护网站免受潜在威胁。

相关文章

-

在网站建设与维护的过程中,优化代码结构和功能是提升网站性能的重要步骤。本文将介绍如何通过自定义函数实现文章删除时自动清理相关资源的功能,从而提高系统的整洁性和存储效率。以下是具体的操作步骤及代码实现。首先, 在 `/include` 目录下创建一个名为 `extend.func.php` 的文件...2025-03-31

在网站建设与维护的过程中,优化代码结构和功能是提升网站性能的重要步骤。本文将介绍如何通过自定义函数实现文章删除时自动清理相关资源的功能,从而提高系统的整洁性和存储效率。以下是具体的操作步骤及代码实现。首先, 在 `/include` 目录下创建一个名为 `extend.func.php` 的文件...2025-03-31 -

在进行图片上传操作时,用户可能会遇到302错误以及带有ERROR提示的图片上传失败问题。这些问题可能由多种原因引发,因此本文将对这些情况进行整理,以帮助大家更有效地定位并解决问题。 第一种情况:图片文件本身损坏。 这种情况会导致系统返回ERROR错误提示,不过发生概率较低。如果怀疑是图片损坏导致的...2025-03-31

在进行图片上传操作时,用户可能会遇到302错误以及带有ERROR提示的图片上传失败问题。这些问题可能由多种原因引发,因此本文将对这些情况进行整理,以帮助大家更有效地定位并解决问题。 第一种情况:图片文件本身损坏。 这种情况会导致系统返回ERROR错误提示,不过发生概率较低。如果怀疑是图片损坏导致的...2025-03-31 -

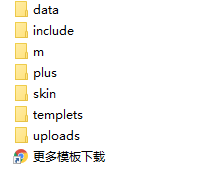

如果您正在寻找一种高效的方法来使用Dedecms模板搭建网站或论坛,那么本文将为您提供详尽的指导。从模板解压到最终完成配置,每一步都将清晰呈现,帮助您快速掌握整个流程。 第一步:解压Dedecms模板 将下载的Dedecms模板文件解压出来,确保所有文件完整无误。如下图所示: 第二步:获取D...2025-03-31

如果您正在寻找一种高效的方法来使用Dedecms模板搭建网站或论坛,那么本文将为您提供详尽的指导。从模板解压到最终完成配置,每一步都将清晰呈现,帮助您快速掌握整个流程。 第一步:解压Dedecms模板 将下载的Dedecms模板文件解压出来,确保所有文件完整无误。如下图所示: 第二步:获取D...2025-03-31 -

Dedecms Dede 附加表自定义字段与主表文章关联方法

在使用DedeCMS开发装修网站时,设计师和设计作品之间的关联是一个重要的功能需求。通常情况下,文章(作品)的内容部分存储在主表dede_addonarticle中,而自定义字段则存储在附加表dede_archives中。为了实现这一功能,可以采用以下两种方法。 ① 根据发布人调用相关文章; ...2025-03-31